Wetter Widget für Timberwolf VISU

Neues Wetter-Widget im Detail vorgestellt

Beschreibung: viewtopic.php?f=105&t=4129&start=360#p65730

AKTION: Wir haben viele tolle Upgrades geplant sowie 150 Videos und 800 Wiki Seiten. Bitte unterstütze uns mit einem Software-Wartungsvertrag, damit wir dieses alles erreichen können. Und damit Dein Server weiterhin Updates, Upgrades und Support erhält. Jetzt in der Aktion schenken wir Dir den Insider Club mit derselben Laufzeit wie der am längsten laufende aktive Wartungsvertrag dazu - bei sofortigem Laufzeitbeginn PLUS den Wetter-Service für ZWEI Jahre. Damit profitierst Du auch von einer vorzeitigen Verlängerung. Alle Infos: https://elabnet.atlassian.net/wiki/x/GQB8z

[DISKUSSION] Eure Wünsche an HTTP-/REST-API SERVER und welche Geräte nutzt ihr

Forumsregeln

- Denke bitte an aussagekräftige Titel und gebe dort auch die [Firmware] an. Wenn ETS oder CometVisu beteiligt sind, dann auch deren Version

- Bitte mache vollständige Angaben zu Deinem Server, dessen ID und dem Online-Status in Deiner Signatur. Hilfreich ist oft auch die Beschreibung der angeschlossener Hardware sowie die verwendeten Protokolle

- Beschreibe Dein Projekt und Dein Problem bitte vollständig. Achte bitte darauf, dass auf Screenshots die Statusleiste sichtbar ist

- Bitte sei stets freundlich und wohlwollend, bleibe beim Thema und unterschreibe mit deinem Vornamen. Bitte lese alle Regeln, die Du hier findest: https://wiki.timberwolf.io/Forenregeln

-

abeggled

- Beiträge: 37

- Registriert: Sa Nov 30, 2024 6:53 am

- Wohnort: Kanton Bern, Schweiz

- Hat sich bedankt: 69 Mal

- Danksagung erhalten: 22 Mal

Hallo Stefan

Wenn http, dann aber bitte komplett abschaltbar machen!

Zumal solche Devices vielleicht auch aus anderen (Sicherheits-)Gründen ersetzt werden sollten, sorry meine persönliche Meinung.

Und so eine T24 hat ja unter Umständen einen Fabrikationsstempel von 2012!

Wenn http, dann aber bitte komplett abschaltbar machen!

Zumal solche Devices vielleicht auch aus anderen (Sicherheits-)Gründen ersetzt werden sollten, sorry meine persönliche Meinung.

Und so eine T24 hat ja unter Umständen einen Fabrikationsstempel von 2012!

Gruss Daniel

TWS 3500XL ID:1643 - VPN offen - Reboot nach Absprache

TWS 3500XL ID:1643 - VPN offen - Reboot nach Absprache

-

blaubaerli

- Beiträge: 2758

- Registriert: Sa Sep 15, 2018 10:26 am

- Wohnort: Kerpen

- Hat sich bedankt: 1056 Mal

- Danksagung erhalten: 841 Mal

Hallo Daniel,

Beim Austausch müsste ich womöglich bauliche Veränderungen am Haus vornehmen. Will ich das? Da liegen die Hemmschwellen schon hoch.

Ich stimme dir da vollkommen zu, dass das dann pro Endpunkt konfigurierbar sein muss.

Wer hier mit welchen Devices welche Wege geht, muss jeder für sich ganz individuell selbst entscheiden. Ich mag da keine Grundsatzdiskussionen führen.

Wenn Elabnet zur Einschätzung kommt, dass dieser Eingangskanal nicht geöffnet wird, auch nicht optional, dann ist das eben so und ich habe das dann zu akzeptieren. Das war auch nicht als Forderung zu verstehen, sondern als Feedback.

Danke.

Beste Grüße

Jens

das kann man sicher alles diskutieren. Kostet aber alles Geld und funktionstüchtige Gerätschaften aus solchen Gründen auszutauschen ist auch nicht wirklich nachhaltig. Wenn es um solche Dinge geht, tausche ich auch meinen Multifunktionsdrucker aus, weil er die neuen Protokollstandards nicht mehr unterstützt und die alten unsicher sind. Grundsätzlich erfreue ich mich aber eher daran, dass ich mich in 2012 für eine hochwertige Kamera entschieden habe, die heute immer noch läuft. Wenn die mal den Geist aufgibt, werde ich mich um sinnvollen Ersatz kümmern, der dann auch wieder dem aktuellen Stand der Technik entspricht.

Beim Austausch müsste ich womöglich bauliche Veränderungen am Haus vornehmen. Will ich das? Da liegen die Hemmschwellen schon hoch.

Ich stimme dir da vollkommen zu, dass das dann pro Endpunkt konfigurierbar sein muss.

Wer hier mit welchen Devices welche Wege geht, muss jeder für sich ganz individuell selbst entscheiden. Ich mag da keine Grundsatzdiskussionen führen.

Wenn Elabnet zur Einschätzung kommt, dass dieser Eingangskanal nicht geöffnet wird, auch nicht optional, dann ist das eben so und ich habe das dann zu akzeptieren. Das war auch nicht als Forderung zu verstehen, sondern als Feedback.

Danke.

Beste Grüße

Jens

Zuletzt geändert von blaubaerli am Mo Jul 28, 2025 8:55 pm, insgesamt 1-mal geändert.

| timberwolf168 | (2600er) | VPN offen | Reboot nach Vereinbarung |

| timberwolf1699 | (3500XL) | VPN offen | Reboot jederzeit |

| wiregate1250 |

-

Dragonos2000

- Beiträge: 2208

- Registriert: So Aug 12, 2018 1:38 pm

- Wohnort: Karlsruher Raum

- Hat sich bedankt: 503 Mal

- Danksagung erhalten: 902 Mal

Ich hänge auch gerade an ähnlicher Stelle fest, wobei ich noch nicht 100%ig sicher bin (in der Architektur hängt der TWS aktuell zudem noch auf der WAN-Seite vom Unifi Gateway):

Ich versuche von der Unifi Console ein Webhook auf den TWS zu machen, der kommt leider nicht beim TWS an. Im Trace sieht man einen sauberen Verbindungsaufbau, TLS Handhake und Verbindungsabbau. Der naheliegende Verdacht ist, dass es daran liegt, dass Unifi dem Zertifkat nicht vertraut. Wie ich das TWS Zertifikat importieren kann, habe ich noch nicht herausgefunden.

Unabhängig vom konkreten (evtl. noch lösbaren) Fall oben macht es evtl. Sinn optional auch HTTP anzubieten- für Devices, die keinen Zertifikatsimport erlauben.

Und noch ne Anmerkung am Rande: Ich mag unverschlüsselte Protokolle auch nicht, eine Security-Bewertung ist aber immer im Gesamtkontext zu sehen.

Ich versuche von der Unifi Console ein Webhook auf den TWS zu machen, der kommt leider nicht beim TWS an. Im Trace sieht man einen sauberen Verbindungsaufbau, TLS Handhake und Verbindungsabbau. Der naheliegende Verdacht ist, dass es daran liegt, dass Unifi dem Zertifkat nicht vertraut. Wie ich das TWS Zertifikat importieren kann, habe ich noch nicht herausgefunden.

Unabhängig vom konkreten (evtl. noch lösbaren) Fall oben macht es evtl. Sinn optional auch HTTP anzubieten- für Devices, die keinen Zertifikatsimport erlauben.

Und noch ne Anmerkung am Rande: Ich mag unverschlüsselte Protokolle auch nicht, eine Security-Bewertung ist aber immer im Gesamtkontext zu sehen.

Lg

Jochen

____________________________________________________________

TW 2600 #188

VPN offen, Zugriff jederzeit, Experimente jederzeit, Reboot jederzeit

Jochen

____________________________________________________________

TW 2600 #188

VPN offen, Zugriff jederzeit, Experimente jederzeit, Reboot jederzeit

-

StefanW

- Elaborated Networks

- Beiträge: 11109

- Registriert: So Aug 12, 2018 9:27 am

- Wohnort: Frauenneuharting

- Hat sich bedankt: 5465 Mal

- Danksagung erhalten: 9474 Mal

- Kontaktdaten:

Hi Jens und Jochen,

wir prüfen die - zuschaltbare - Implementierung für HTTP über Port 80 bereits im Entwicklungslabor.

Ein Problem dabei ist, dass der Timberwolf Server (schon immer) die HSTS Kennung ("HTTP Strict Transport Security") im Header ausliefert. Diese bedeutet "ich erlaube nur verschlüsselte Verbindungen". Jeder Client, der darauf achtet, wird sich nicht auf unverschlüsselt HTTP über Port 80 überreden lassen, weil der Timberwolf Server den Client entsprechend instruiert.

Darum wird man das auch keinen Testrequest per Browser auf http / 80 machen können, weil der Browser das HSTS auf jeden Fall beachten wird (und auch in seinem Cache zwischenspeichert). Dies soll "Man-in-the-Middle-Attacken" erschweren, weil ein Man-in-the-Middle nicht einfach einen Datenverkehr auf einen unverschlüsselten (und nicht mit Zertifikat gesicherten) Server umleiten kann, da der Browser sich gemerkt hat, dass dies für die Zukunft nicht erlaubt ist. Wir werden das daher auch nicht abschalten.

Bei wget gibt es wohl einen Parameter, dass dieses Tool das HSTS fallweise nicht beachten soll.

Eine Kamera von 2012 wird das HSTS gar nicht kennen und sich nicht dran stören. Beim Ubiquity müsste man das testen.

lg

Stefan

wir prüfen die - zuschaltbare - Implementierung für HTTP über Port 80 bereits im Entwicklungslabor.

Ein Problem dabei ist, dass der Timberwolf Server (schon immer) die HSTS Kennung ("HTTP Strict Transport Security") im Header ausliefert. Diese bedeutet "ich erlaube nur verschlüsselte Verbindungen". Jeder Client, der darauf achtet, wird sich nicht auf unverschlüsselt HTTP über Port 80 überreden lassen, weil der Timberwolf Server den Client entsprechend instruiert.

Darum wird man das auch keinen Testrequest per Browser auf http / 80 machen können, weil der Browser das HSTS auf jeden Fall beachten wird (und auch in seinem Cache zwischenspeichert). Dies soll "Man-in-the-Middle-Attacken" erschweren, weil ein Man-in-the-Middle nicht einfach einen Datenverkehr auf einen unverschlüsselten (und nicht mit Zertifikat gesicherten) Server umleiten kann, da der Browser sich gemerkt hat, dass dies für die Zukunft nicht erlaubt ist. Wir werden das daher auch nicht abschalten.

Bei wget gibt es wohl einen Parameter, dass dieses Tool das HSTS fallweise nicht beachten soll.

Eine Kamera von 2012 wird das HSTS gar nicht kennen und sich nicht dran stören. Beim Ubiquity müsste man das testen.

lg

Stefan

Zuletzt geändert von StefanW am Di Jul 29, 2025 6:18 pm, insgesamt 3-mal geändert.

Stefan Werner

Product Owner für Timberwolf Server, 1-Wire und BlitzART

Bitte WIKI lesen. Allg. Support nur im Forum. Bitte keine PN

Zu Preisen, Lizenzen, Garantie, HW-Defekt an service at elabnet dot de

Link zu Impressum und Datenschutzerklärung oben.

Product Owner für Timberwolf Server, 1-Wire und BlitzART

Bitte WIKI lesen. Allg. Support nur im Forum. Bitte keine PN

Zu Preisen, Lizenzen, Garantie, HW-Defekt an service at elabnet dot de

Link zu Impressum und Datenschutzerklärung oben.

-

jhaeberle

- Beiträge: 269

- Registriert: Do Aug 24, 2023 11:07 am

- Wohnort: Raum Augsburg

- Hat sich bedankt: 112 Mal

- Danksagung erhalten: 59 Mal

Das ist bei normalen Browsern auf jeden Fall ein Problem! Allerdings kann man die auch irgendwie dazu überreden, die Information wieder zu vergessen… was bestimmt kein Spass ist und wobei wahrscheinlich alles mögliche noch verloren geht…StefanW hat geschrieben: ↑Di Jul 29, 2025 5:25 pm Ein Problem dabei ist, dass der Timberwolf Server (schon immer) die HSTS Kennung ("HTTP Strict Transport Security") im Header ausliefert. Diese bedeutet "ich erlaube nur verschlüsselte Verbindungen". Jeder Client, der darauf achtet, wird sich nicht auf unverschlüsselt HTTP über Port 80 überreden lassen, weil der Timberwolf Server den Client entsprechend instruiert.

Aber wie ist das bei alten Geräten? Ob die HSTS überhaupt schon kennen? Ob die das sauber cachen können? Ich habe keine effektive Erfahrung mit solchen Teilen, könnte mir nur vorstellen, dass man da was machen könnte…

Soooo alt ist HSTS ja nun auch nicht…

Gruß

Jochen

TWS 3500XL, ID: 1409 (VPN offen, Reboot nach Rücksprache)

-

Dragonos2000

- Beiträge: 2208

- Registriert: So Aug 12, 2018 1:38 pm

- Wohnort: Karlsruher Raum

- Hat sich bedankt: 503 Mal

- Danksagung erhalten: 902 Mal

Wie reagiert denn eigentlich der TWS auf untrusted Certificates ?

Zuletzt geändert von Dragonos2000 am Di Jul 29, 2025 7:09 pm, insgesamt 1-mal geändert.

Lg

Jochen

____________________________________________________________

TW 2600 #188

VPN offen, Zugriff jederzeit, Experimente jederzeit, Reboot jederzeit

Jochen

____________________________________________________________

TW 2600 #188

VPN offen, Zugriff jederzeit, Experimente jederzeit, Reboot jederzeit

-

StefanW

- Elaborated Networks

- Beiträge: 11109

- Registriert: So Aug 12, 2018 9:27 am

- Wohnort: Frauenneuharting

- Hat sich bedankt: 5465 Mal

- Danksagung erhalten: 9474 Mal

- Kontaktdaten:

Falls damit gemeint ist, wie das neue Subsystem mit Zertifikaten des Clients umgeht?Dragonos2000 hat geschrieben: ↑Di Jul 29, 2025 7:08 pmWie reagiert denn eigentlich der TWS auf untrusted Certificates ?

Werden vom HTTP-Subsystem nicht geprüft (abschaltbar).

Es wäre sehr aufwändig, Update-Mechanismen von Root-Zertifikaten, zurückgezogenen Zertifikaten oder selbst erstellten Zertifikaten zu implementieren. Die Browser Hersteller haben damit schon Probleme (weshalb die Gültigkeit von Zertifikaten auf wenige Monate runtergedreht werden soll) und denen stehen Milliarden für die Entwicklung zur Verfügung.

lg

Stefan

Zuletzt geändert von StefanW am Di Jul 29, 2025 8:52 pm, insgesamt 1-mal geändert.

Stefan Werner

Product Owner für Timberwolf Server, 1-Wire und BlitzART

Bitte WIKI lesen. Allg. Support nur im Forum. Bitte keine PN

Zu Preisen, Lizenzen, Garantie, HW-Defekt an service at elabnet dot de

Link zu Impressum und Datenschutzerklärung oben.

Product Owner für Timberwolf Server, 1-Wire und BlitzART

Bitte WIKI lesen. Allg. Support nur im Forum. Bitte keine PN

Zu Preisen, Lizenzen, Garantie, HW-Defekt an service at elabnet dot de

Link zu Impressum und Datenschutzerklärung oben.

-

ms20de

- Elaborated Networks

- Beiträge: 1383

- Registriert: Sa Aug 11, 2018 9:14 pm

- Hat sich bedankt: 432 Mal

- Danksagung erhalten: 905 Mal

Im Client Modus ist eine Checkbox mit der am die Prüfung des Zertifikates abschalten kann.Dragonos2000 hat geschrieben: ↑Di Jul 29, 2025 7:08 pm Wie reagiert denn eigentlich der TWS auf untrusted Certificates ?

Viele Grüße,

Matthias

[ Timberwolf Entwicklung ]

TWS 2400 ID:102 VPN offen, Reboot auf Nachfrage

TWS 3500 ID:695 VPN offen, Bitte kein Reboot ohne Absprache

TWS 2400 ID:102 VPN offen, Reboot auf Nachfrage

TWS 3500 ID:695 VPN offen, Bitte kein Reboot ohne Absprache

-

jockel

- Beiträge: 433

- Registriert: Mo Aug 13, 2018 6:31 pm

- Hat sich bedankt: 202 Mal

- Danksagung erhalten: 152 Mal

Auf das Feature freue ich mich wirklich, da fallen mir spontan eine ganze Reihe Anwendungen ein.

Bezüglich der Frage http ja oder nein bin ich bei @blaubaerli. Bei mir ist es z.B. auch eine T24, aber auch ein paar andere ältere Geräte. Warum sollte ich die Austauschen, sie sind von außen nicht erreichbar und können selbst auch nicht ins Internet kommunizieren. Außerdem hängen diese Geräte in meinem internen Netz in separaten VLANs, so dass auch andere Devices nicht einfach lauschen können.

Ja, das entspricht nicht der reinen Lehre, ist aber noch meiner persönlichen Risikoeinschätzung tragbar.

Bezüglich der Frage http ja oder nein bin ich bei @blaubaerli. Bei mir ist es z.B. auch eine T24, aber auch ein paar andere ältere Geräte. Warum sollte ich die Austauschen, sie sind von außen nicht erreichbar und können selbst auch nicht ins Internet kommunizieren. Außerdem hängen diese Geräte in meinem internen Netz in separaten VLANs, so dass auch andere Devices nicht einfach lauschen können.

Ja, das entspricht nicht der reinen Lehre, ist aber noch meiner persönlichen Risikoeinschätzung tragbar.

TWS 2500 ID: 145 + 1x TP-UART + 2x DS9490R, VPN geschlossen, Reboot nach Absprache / wiregate198 (im Ruhestand)

-

StefanW

- Elaborated Networks

- Beiträge: 11109

- Registriert: So Aug 12, 2018 9:27 am

- Wohnort: Frauenneuharting

- Hat sich bedankt: 5465 Mal

- Danksagung erhalten: 9474 Mal

- Kontaktdaten:

Jep. Wir glauben an den mündigen Nutzer und vor allem an Nachhaltigkeit.

Man darf durchaus persönlich der Ansicht sein, dass ein Webhook, der über eine Bewegung / Klingel etc. informiert, im eigenen Netz nicht verschlüsselt sein muss. Vielleicht sollte man es sich verkneifen, daraufhin automatisch die Türe zu öffnen.

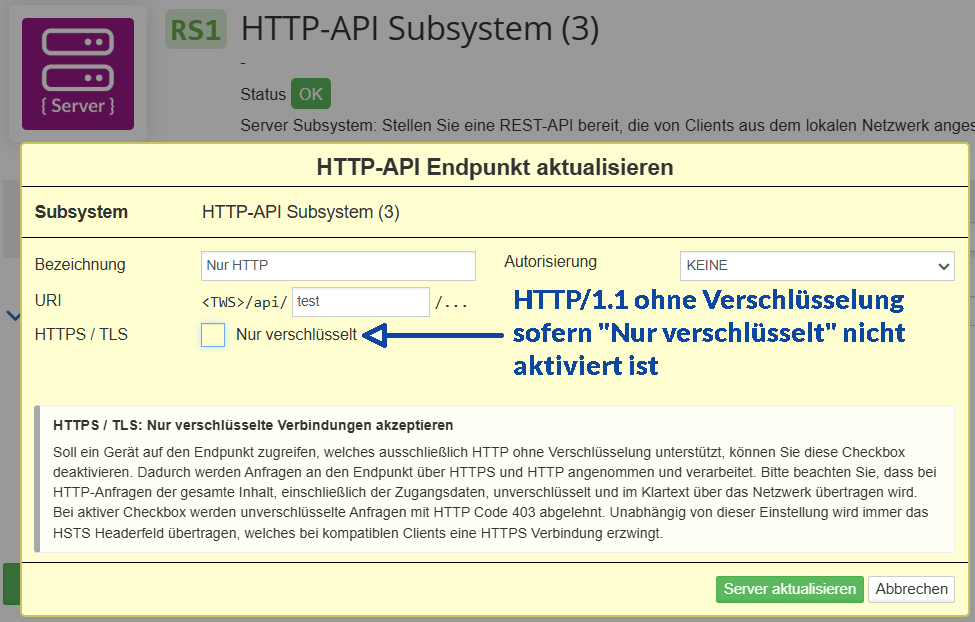

==> Kurz: Ist bereits eingebaut. Für eingehende HTTP-/REST-API Verbindungen ist pro Endpunkt einzeln konfigurierbar, dass auf Verschlüsselung fallweise verzichtet werden kann und nur HTTP/1.1 genutzt wird.

Das sieht dann so aus:

lg

Stefan

PS: Die IP 8 ist bereits verfügbar, an der gesamten Doku und Info-Forenbeitrag wird noch gearbeitet

Stefan Werner

Product Owner für Timberwolf Server, 1-Wire und BlitzART

Bitte WIKI lesen. Allg. Support nur im Forum. Bitte keine PN

Zu Preisen, Lizenzen, Garantie, HW-Defekt an service at elabnet dot de

Link zu Impressum und Datenschutzerklärung oben.

Product Owner für Timberwolf Server, 1-Wire und BlitzART

Bitte WIKI lesen. Allg. Support nur im Forum. Bitte keine PN

Zu Preisen, Lizenzen, Garantie, HW-Defekt an service at elabnet dot de

Link zu Impressum und Datenschutzerklärung oben.