danke für die Details!

Weiss nicht, das muss Elabnet wissen, wo die Schmerzpunkte bei den Kunden/Interessenten liegen. Ich für meinen Teil würde einen separaten Linuxhost wohl auch hinkriegen, aber eigentlich will ich das nicht. Ich hätte das gerne alles, was zum SmartHome gehört im Elektroschrank. Ein Raspi gehört für mich da nicht hincybersmart hat geschrieben: ↑So Aug 11, 2024 10:54 am Aber generell könnte Elabnet natürlich mit LetsEncrypt und ggf auch Traefik als Proxy eine integrierte Lösung bauen, nur ist das aktuell m.E. definitiv nichts wo man bei Elabnet Zeit drauf einsetzen sollte, die Prios müssen anders liegen.

Vom aktuellen Ansatz mit Portainer bin ich bisher enttäuscht. Verständlicherweise beschränkt, mit einigen Problemen, steinalte Versionen, damit geht leider vieles nicht oder nur mit Kopfständen… Aber da muss ich auch aufpassen, mittel- bis langfristig darf es nicht sein, dass nur ich was am Smarthome machen kann und das "mir" das womöglich auch noch immer wieder um die Ohren fliegt.

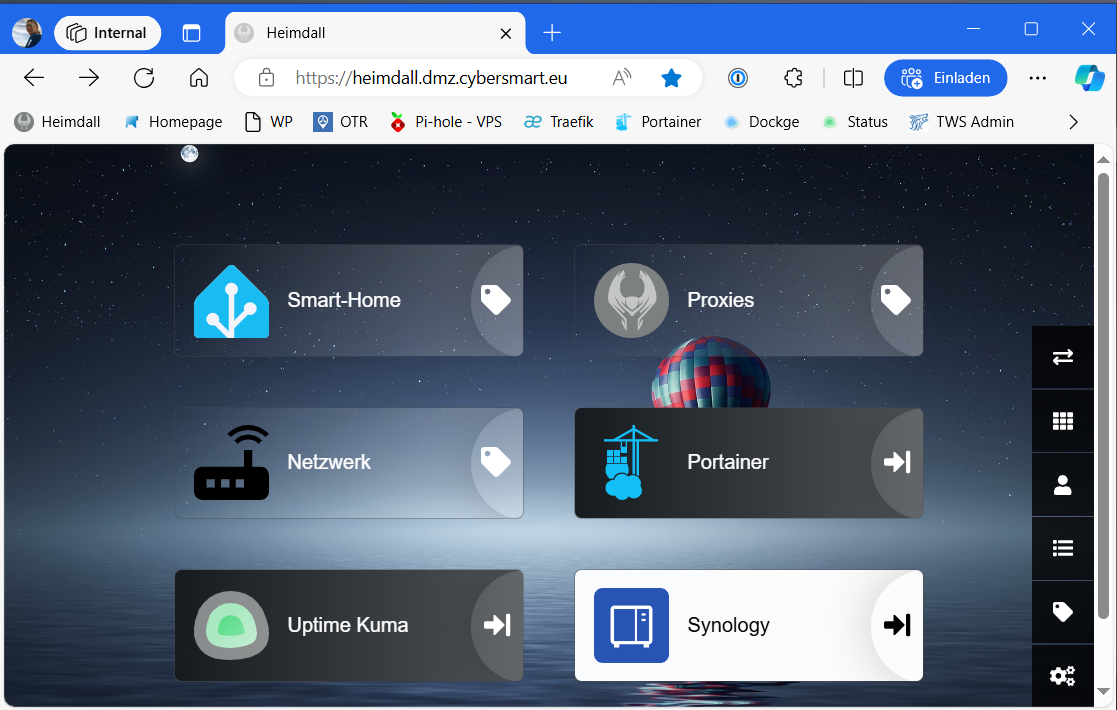

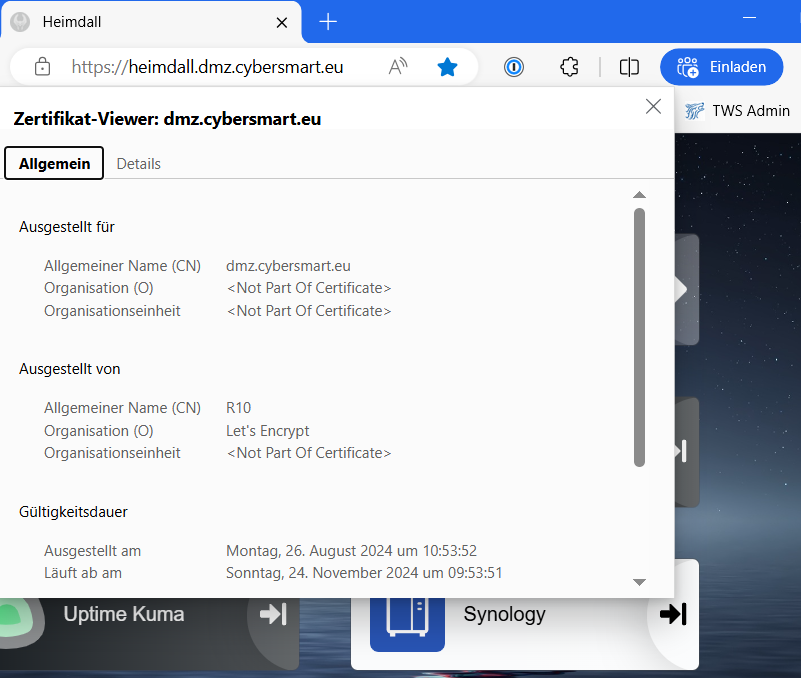

Aber, ich könnte mir vorstellen, dass man mit dem Ansatz, Traefik mit auszuliefern, einiges bewegen könnte. Einerseits liesse sich das Zertifikatsthema lösen, indem Elabnet dafür für alle TWS eine Domain zur Verfügung stellt und Traefik das für den jeweiligen TWS holt. Bei so einem Ansatz könnte auch die Visu out of the box mit sauberem Zertifikat laufen.

Für Bastler und die, die es noch werden wollen, wäre das aber auch erheblicher Fortschritt, damit würden die Möglichkeiten für eigene Dockercontainer deutlich verbessert. Für Portainer mit Traefik findest du draussen massig Anleitungen, wie man alles mögliche aufsetzt.

Mit Zertifikaten kenne ich mich eigentlich ganz gut aus, aber das TWS-CA hat mich doch auch beschäftigt. Nächste Woche kommen die Schwiegereltern für ein paar Tage zu besuch und ich freu mich schon… Für Otto-Normalkunde, der eine flexible Visu und ein bisserl Logik und evtl. etwas Modbus für PV und Heizung haben will, ist das schon flott eine ordentliche Herausforderung.

Ich weiss natürlich nicht, wo der Fokus von Elabnet liegt, in einem anderen Thread habe ich gelesen, dass Integratoren eine wichtige Kundengruppe sind. Sind Integratoren IT-Profis? Die einfach mal so eine DMZ beim Kunden einrichten? Verkauft sich einem interessierten Kunden leicht eine weitere Kiste mit Linux, Docker und Co.? Würde nicht im Gegenteil eine fertige Infrastruktur mit SSL und sauberen Zertifikaten, die in vielen Heimsetups problemlos funktioniert, den Integratoren weitere Möglichkeiten eröffnen, vielleicht sogar langfristig oder wiederkehrend? Wäre das nicht sogar ein Grund für integratoren, um auf den TWS zu setzen?

Jedenfalls glaube ich nicht, dass die Leute hier im Forum wirklich repräsentativ für die durchschnittlichen TWS-Nutzer sind, aber was weiss ich schon…

Gruß

Jochen